ホワイトペーパー

PCI DSS V3.2で求められる多要素認証の適用ポイント

2016年4月発効のPCI DSS v3.2で新たに追加された要件は、2018年2月より有効化されるため、今年中に環境整備を実施することが求められています。ここでは、新たな追加要件の中で最も影響が大きく、早期に整備計画を着手する必要がある「多要素認証」について、環境に応じた適用ポイントを解説します。

カード会員データを扱うクライアントPCが、どこで稼働しているか

多要素認証の導入にあたり、まず確認したいのは、守りたい情報を扱うクライアントPCがどこで稼働しているかという点です。仮想デスクトップやリモートデスクトップを利用している場合、接続元端末の起動時に多要素認証を適用しても意味がありません。端末を入れ替えれば、多要素認証が適用されることなく、システム利用ができてしてしまうためです。クライアントPCの稼働環境毎に、多要素認証を適用するポイントを説明します。

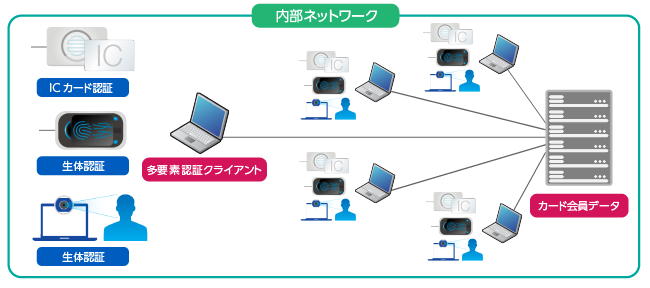

クライアントPCが内部ネットワーク上の物理端末の場合

内部ネットワーク上の物理端末への多要素認証適用はシンプルです。守りたい情報に接続できる端末をネットワーク側で限定し、その端末に多要素認証クライアントソフトをいれることで、安全な多要素認証の環境が整備できます。

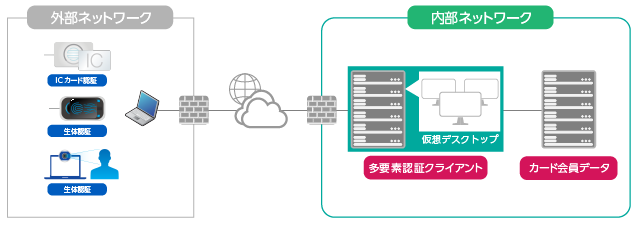

クライアントPCが仮想PCで、外部ネットワークの端末から

接続させている場合

リモートデスクトップや仮想デスクトップなど、クライアントの仮想化技術を用いて、外部ネットワークからの接続を行っている場合は、内部ネットワーク上の仮想PCに多要素認証クライアントソフトを適用します。外部ネットワークからは、端末を入れ替えても必ず多要素認証が要求され、なりすましができない安全な認証環境となります。

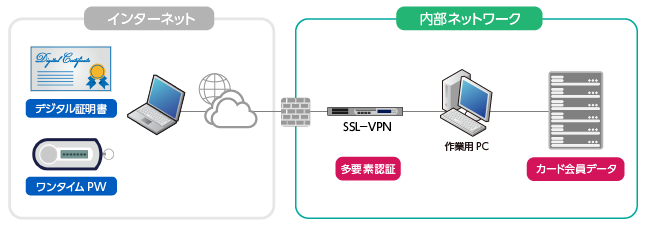

クライアントPCが内部ネットワーク上にあり、開発作業者にVPNで

外から接続させている場合

この場合は、仮想PCへの接続時と同様に、作業用PCに多要素認証クライアントソフトを適用する方法と、VPN接続時にワンタイムパスワードやデジタル証明書を用いた多要素認証を実施する方法も有効です。デジタル証明書認証を導入することで、接続できる端末を確実に限定することが可能となります。

サイバー攻撃や相次ぐ情報漏えい事故を受け、さまざまな業界で多要素認証を採用しようという機運が高まっています。そんな中、何が導入のポイントになるのか、運用の際には何に気をつければいいのかを、予め検討することが重要です。

多要素認証の導入にあたっては適用ポイントの他、認証方式や管理方式の比較検討、また運用についても把握しておくことが必要となります。具体的な導入ポイントや運用方法を、詳細に解説したホワイトペーパーをお配りしておりますので、合わせてご覧ください。

ホワイトペーパー ダウンロード

ご希望の方は、下記フォームにてご請求ください。

ご登録いただきますと、ホワイトペーパーをダウンロードしていただけます。