エンドポイントセキュリティ

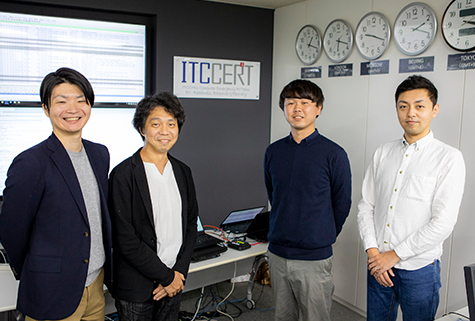

InfoTrace Mark II

防ぎきれないサイバー攻撃への対策ソフト

- CSIRT/SOCにおけるインシデント対応を強力に支援する次世代EDR

- エンドポイントでの防御・検知・対応能力を強化

- サイバー攻撃・内部不正の両方に対応可能な高精度セキュリティログ

防御・検知・対応を包括的に支援する

次世代型エンドポイントセキュリティソリューション

昨今の深刻化するサイバー攻撃に迅速に対処し、被害を最小限に抑えるため、新種マルウェアの検知、疑わしい端末の調査分析や漏洩したデータや他端末への被害状況の把握、被害拡大を最小化する仕組みが求められています。

InfoTrace Mark II は、ふるまい検知エンジンによるマルウェアからの防御、断片情報や推測での対応から脱却する信頼性の高いログ情報による調査、攻撃検知時の端末隔離などサイバー攻撃への迅速な対処を可能にします。

- 防御

- 未知マルウェアブロック

- 検知

- インシデントの全容把握

- 対応

- 被害を極小化

InfoTrace Mark II サイバー攻撃対策

- インシデント対応体制を支援する各種エンドポイント機能を搭載

- 新種攻撃の予防から全容把握・収束までワンストップ対応

防御

- マルウェア検知・ブロックでサイバーリスクを低減

検知/分析

- マルウェアの侵入要因、影響範囲を分析

- カーネルレベルで常時記録することでインシデントの全体像把握をスピードアップ

対応

- 緊急時のリモート端末隔離・通信制限

- アプリケーション制御

カタログ・資料

サイバー攻撃対策

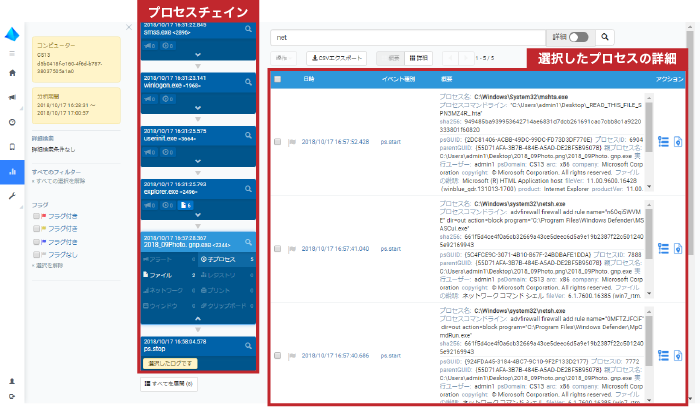

検知/分析 - インシデントの全容把握

マルウェアが検知・ブロックされた場合は侵入要因の調査や状況分析を行い、セキュリティ対策の見直しを行うことが重要です。 調査に適したログを取り続けることで、インシデント発生時に早急な対応が可能です。

フォレンジック・サイバー攻撃対策を主眼としたPCセキュリティログ

InfoTrace Mark II では、ファイルアクセス、プロセスの通信先、レジストリ変更、プロセスの親子関係、 ハッシュ値などに加えて、複数の工程で実行されるマルウェアの一連の動作を記録(特許取得済み:特許第5933797)など、 サイバー攻撃・マルウェアの動作解析に必要な情報を取得しています。他にも、侵入のきっかけとなった、人による操作の追跡も可能です。

- 詳細はお問い合わせください。

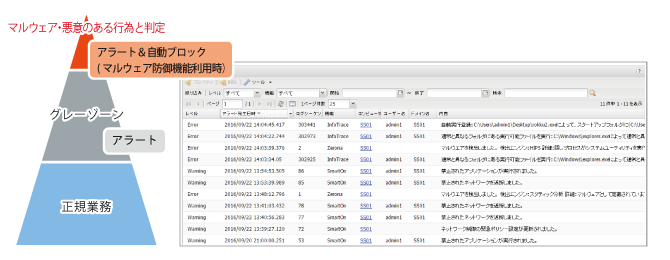

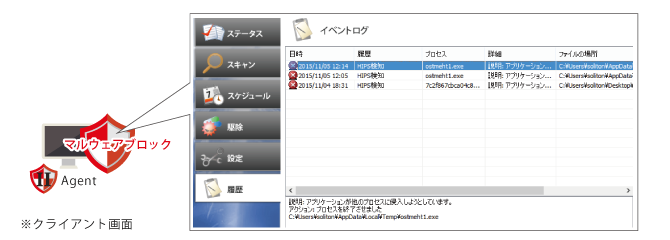

プロセスの不審挙動検知・アラート

ソリトン独自の技術により、Agentでブロックできないグレーゾーンなど、 不審な挙動を判定しアラートとして通知・記録します。アラート前後のログを中心に調査することで、 監査対象のログの絞り込みと速やかな対応が可能です。

また、アラート情報をSIEM※1に送信することもできます。 マルウェア情報(ハッシュ値等)をもとに、不審なファイルの拡散状況調査や関連ファイルの実行有無等を確認でき、 マルウェアの動作解析にも役立ちます。

※1 Security Information and Event Management - セキュリティイベント監視サーバー

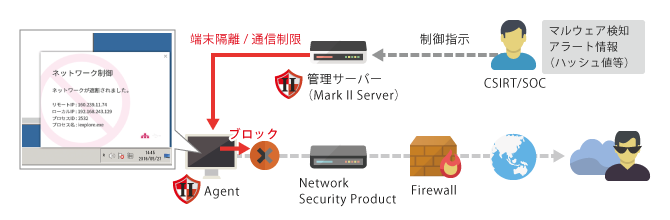

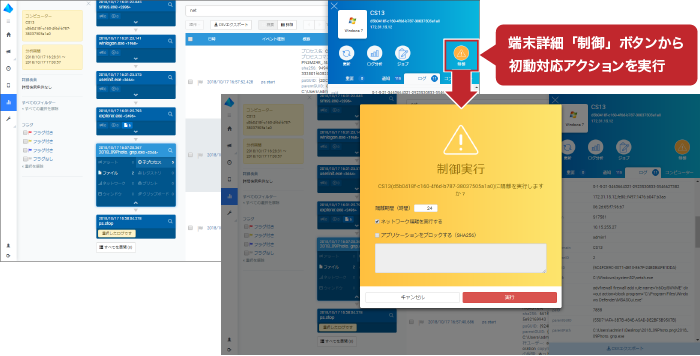

対応 - 被害を極小化

マルウェア感染時の初動対応

感染端末やマルウェアの検体が特定できても、ウイルス対策製品のパターンファイルやプログラムの脆弱性パッチが提供されるまでは対応の手段が限られます。InfoTrace Mark II では、マルウェア検知情報をもとにブラックリストとしてマルウェアファイルのハッシュ値などを登録し、リモートからの指示で不審プロセスをブロックすることができます。他にも、特権IDや重要情報の詐取を防ぐため、治療や管理に必要なサーバーへのアクセスなどに限定した該当端末の隔離(通信制限)ができるなど、初動対応を支援します。

防御 - 未知マルウェアからの防御

標的型攻撃からPCを守るマルウェア対策

巧妙な手口により、ゲートウェイ型の攻撃対策機器をすり抜けるケースが増えています。 エンドポイント対策を含めた多層防御を強化し、リスクを低減することが必要です。 InfoTrace Mark II は、パターン非依存の5つのマルウェア対策エンジンを搭載し、新種マルウェアをブロックします。

従来対策の課題を解決し、弱点を補完

脆弱性を利用した攻撃の検知・ブロックが可能です。 クライアントにインストールし、プロセスを監視。脆弱性を利用した攻撃コードの実行そのもの検知・ブロックします。 様々なソフトウェアのゼロデイ脆弱性におけるコード実行型攻撃(脆弱性攻撃)にも対応できます。 従来のパターンファイル型ウイルス対策製品とは異なり、パターンファイルを持たないため、 パターンファイルの更新などによる端末負荷もかかりません。

他にも、プログラムの構造やふるまいを解析する各種エンジンを搭載しており、 攻撃活動をしていない状態でのマルウェアの侵入やマルウェアによる攻撃も検知・ブロックします。

また、一般的なマルウェア対策製品とは異なり、InfoTrace Mark II は他社のウイルス対策製品と共存できます。 既存のセキュリティ対策の弱点を補完・強化するアドオン的な導入が可能です。

エンジン詳細

| 脆弱性 対策 |

脆弱性 | ・ZDPエンジン 任意コード実行型脆弱性攻撃を感知・防御 |

ファイル・ウェブ閲覧時など |

|---|---|---|---|

| マルウェア 対策 |

ファイル | ・Static分析エンジン ファイルをスキャンしてプログラムの構造を静的に 解析 |

ファイルコピー・WEBからのファイルダウンロード時など |

| ・Sandboxエンジン Staticエンジンで解析が難しいものを仮想環境上で シミュレーションして解析 |

|||

| プロセス | ・HIPSエンジン 実行中のプログラムの動作を監視し、端末上の 悪意ある挙動を解析 |

稼働中プロセスがキーロガーやバックドアのような挙動を行った場合など | |

| ・機械学習エンジン マルウェア・正常なソフトウェアを機械学習させ、 マルウェアの挙動の傾向・特徴をエンジン化、 端末上の悪意ある挙動を解析 |

- 上記はあくまでマルウェアの感染フローを元にしたタイミングであり、検知・防御はすべてリアルタイムで行われます。

- 本製品は、株式会社FFRIセキュリティの特許技術を含む各種マルウェア対策テクノロジーを使用しています。

内部不正・情報漏洩対策

ユーザー情報の記録と分析

内部不正・情報漏洩対策として必要となるユーザーによるPC操作を記録します。

ファイルの作成・コピー・保存、印刷ファイルや枚数、USBストレージへのファイル保存(ファイル持ち出し)、クラウドストレージへのファイルアップロード、ログオン失敗などの利用状況を記録し、土日や営業時間外といった条件でリアルタイムで分析することが可能です。InfoTrace Mark IIでは、InfoTrace PLUSで記録していた内容をすべて記録対象としているほか、これまで記録できていなかった情報も証跡として残せるよう強化されています。

企業・組織のITセキュリティリスクの可視化や内部不正・情報漏洩の兆候把握、そして事案発生時の調査に役立つ証跡を記録・可視化することで、コンプライアンスやITガバナンスの強化にお役立ていただけます。

デバイス制御

情報の出入り口となるUSBストレージや WPD(Windows Portable Device)といった外部デバイスの利用を制御することができます。

USBデバイスやWindowsポータブルデバイス(WPD)のベンダーIDやプロダクトID、シリアル番号、プロダクトストリングを登録して利用許可・禁止・読み取り専用などの制御ができ、期間指定も可能です。また、許可・禁止対象デバイスの情報はCSVでインポート・エクスポートすることができます。

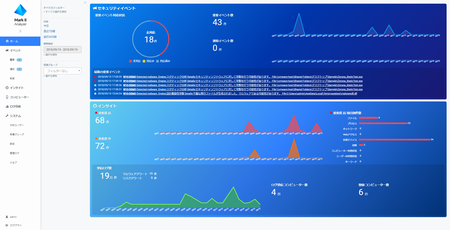

ログ分析アプライアンス - Mark II Analyzer

ログ集約・分析および初動対応を支援する、Mark II専用アプライアンス

ログ集約

アラート検知から高精度PCログの分析・対応をシームレスに実現

ログ分析

脅威検知製品のアラートをイベントとして表示。イベントから端末情報の詳細の他、そのイベント詳細や対応状況の確認が可能。

その他、SOC運用に配慮した簡易的なイベントマネジメント機能も実装。

- Mark IIセキュリティログの分析

- Mark IIマルウェア対策のイベント調査

- 他社脅威対策製品の検知イベントを受信し関連するMark IIセキュリティログにて詳細調査の支援を実現

- 特定ファイル保持状況の検索機能を搭載(ファイル名、ハッシュ値)

指定したログレコードから、そのプロセスがどこから起動されているかプロセスチェーンを表示し、全体像を把握することも可能です。

初動対応

端末詳細から、ネットワーク隔離の実施が可能。管理用通信などの特定通信のみを残し、その他の通信をブロックすることができます。

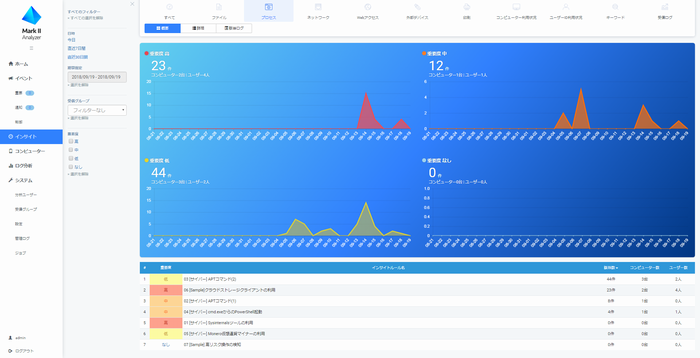

サイバー攻撃・内部不正の予兆に気づく「インサイト」

Mark II Analyzerでは、任意条件にヒットしたログを集計することで侵害予兆を洗い出すことができます(「インサイト」機能)。

任意条件はMark II の高精度なログをもとに柔軟に設定できるため、組織の環境・特性に合わせた重要なリスク指標(KRI; Key Risk Indicator)として、「サイバー攻撃」だけでなく、情報漏洩やコンプライアンス違反の兆候を検知する「内部不正対策」の観点でも活用することができます。

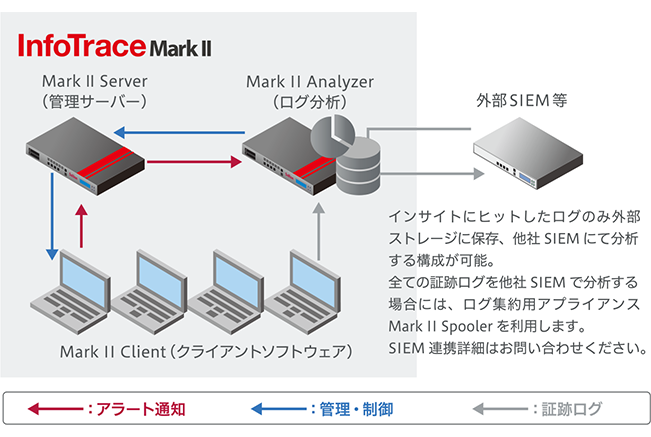

また、インサイトにヒットしたログのみを外部SIEMで分析できるような連携機能も搭載し、効率よいSOC運用を支援します。

Analyzer操作動画(マルウェア対策機能からの調査)

Analyzer操作動画(インサイトからの調査)

運用に役立つ機能

端末管理

端末のインベントリ情報の取得、端末へのファイル転送・コマンド実行などの「端末管理」は、InfoTrace Mark IIの基本機能として、追加費用無くご利用いただけます。

指定したレジストリ、ファイル有無やタイムスタンプ、サービスの稼働状況などをチェックしたり、定期的にインベントリ情報を出力することも可能です。

SIEM連携

マルウェア検出などの重要なイベントをSIEMにsyslog転送できるほか、Mark II Analyzerのインサイトから該当ログ(任意条件に該当したログ)のみを外部ストレージに出力し、SIEMに取り込む設定が可能です。

また、すべてのInfoTrace Mark II証跡ログをSIEMに取り込むことも可能です(Mark II Spooler利用)。

オフライン・狭帯域対応

オフライン端末においても、証跡ログの取得や、マルウェア検知・防御が可能です。証跡ログは、専用ツールでオフライン端末から回収しサーバーへ送信することができます。狭帯域環境では、ログはサーバーに送信せず、マルウェア検知などの通知イベントのみ送信するといった帯域を圧迫しない柔軟な運用が可能です。

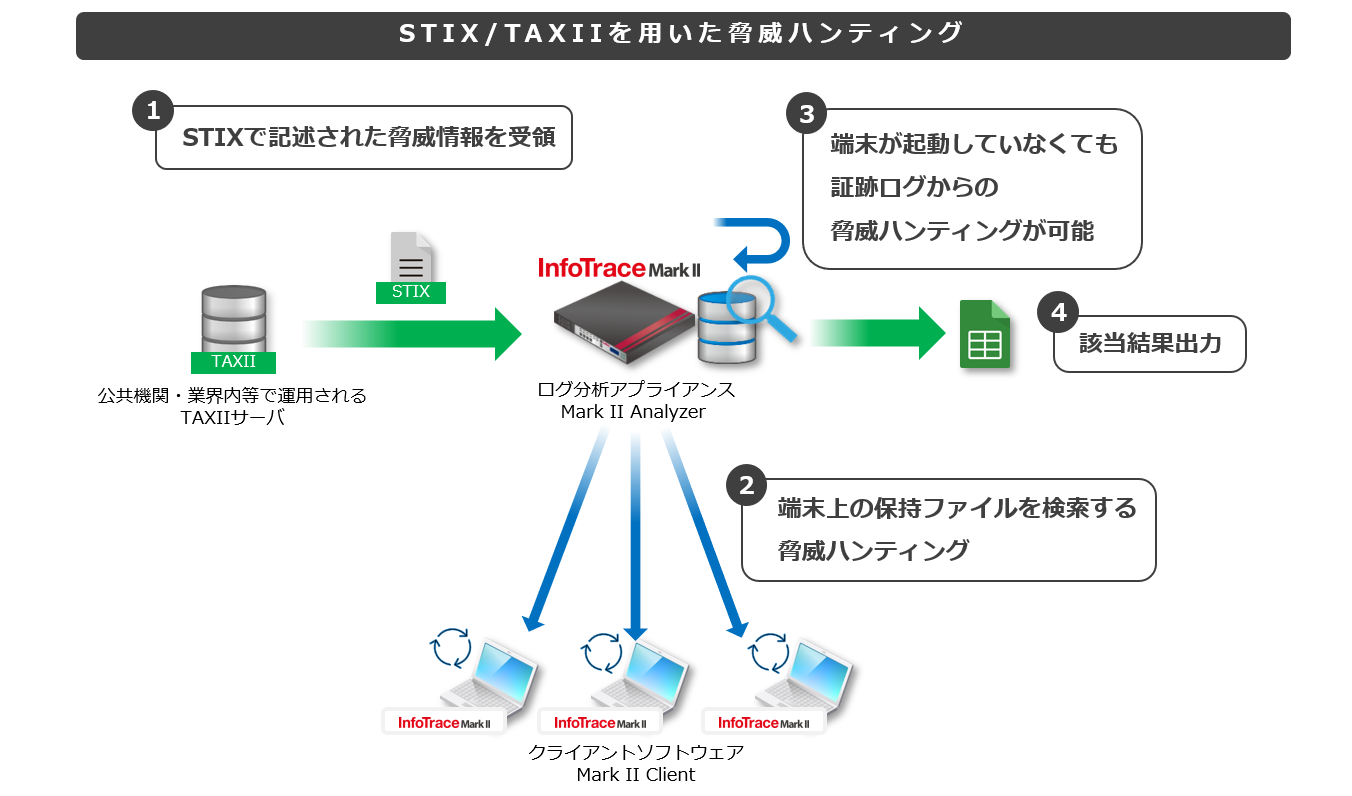

STIX/TAXIIを利用した脅威ハンティング

Mark II Analyzerでは、マルウェアのハッシュ値(例:SHA256)等の脅威情報(IoC)を、STIX/TAXIIにて定期的に取得し、その情報をもとに同じファイルを保持していないか端末を自動的にチェックするハンティング機能を搭載しています。

仕様

機能 / ライセンス

| 証跡ログ | サイバー攻撃や情報漏洩・内部不正を洗い出す証跡となるログ。侵入を前提とした対策として、想定外事案にも対応を支援します。 |

|---|---|

| アプリ/通信制御 | 初動対応としての感染端末の通信制御やマルウェア起動禁止を行います。特定アプリ・通信禁止は予防対策としても利用可能です。 |

| マルウェア防御 | 既知・未知マルウェアや脆弱性攻撃を検知・防御します。パターンファイルに依存せず、振る舞い検知を含めた複数エンジンで多層防御を強化します。 |

| デバイス制御 | 外部ストレージなどのデバイス制御。シリアルやプロダクトIDなどで許可デバイス・禁止デバイスを指定することができます。 |

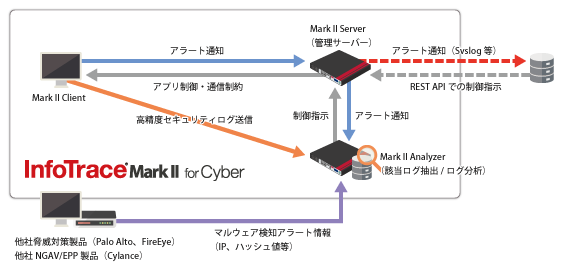

構成例

| Mark II Client | セキュリティログ取得、マルウェア対策など端末にインストールするソフトウェアの総称 |

|---|---|

| Mark II Server | Mark II Clientの設定など、Mark IIに関する各種設定を行う管理サーバー |

| Mark II Analyzer | Mark II Clientで取得したセキュリティログを解析するMark II専用ログ解析アプライアンス |

| Mark II Spooler | 他社SIEMとの連携の際に必要なログ転送アプライアンス |

Mark II Client 動作環境

Mark II Client

| 対応OS | Windows 10 / 11 Windows Server 2016 Standard/Datacenter x64 Windows Server 2019 Standard/Datacenter x64 Windows Server 2022 Standard/Datacenter x64 ※Windows 10 on ARMはサポート対象外です。 ※Windows 11 on ARMはサポート対象外です。 ※Windows Server 2016/2019/2022でご利用の場合は、こちらをご確認ください。 ※Windows 10 / Windows 11 LTSC環境でご利用の場合は、お問い合わせください。 ※Windows OSの対応状況に関しては、こちらをご参照ください。 ※仮想化環境への対応状況はこちらをご参照ください。 |

|---|---|

| CPU | OSが動作するCPU |

| メモリ | OSが動作するメモリ |

| HDD | 1GB以上の空き容量(ログファイル、キャッシュファイルによって増加) |

| 通信方式 | IPv4及びIPv6※1 |

| その他 | .Net Framework 3.5 SP1以上が必要です。 マルウェア防御機能との共存を確認しているウイルス対策ソフトウェアについては、こちらをご覧ください。 |

- Mark II ClientとMark II Server / Analyzer / Spooler間の通信は、IPv4のみの通信となります。

■弊社ソフトウェアとの共存時の注意事項

- InfoTrace PLUSのAgentとは共存できません。InfoTrace PLUS環境から移行されるお客様は、サポート窓口へお問い合わせください。

- InfoTrace Mark II の各機能のうち「デバイス制御機能」をご利用の場合は、SmartOn ID クライアントと併用ができません。

Mark II Server / Analyzer / Spooler

Mark II Server / Analyzer / Spooler(物理アプライアンス)

| 名称 | Mark II Server (管理サーバー) |

Mark II Analyzer (ログ解析サーバー) |

Mark II Spooler (ログ転送サーバー) |

|---|---|---|---|

|

|

|

|

| モデル番号 | MK2-DX05-A | MK2A-DX05-A | MK2SP-ST32-A |

| ディスク | ○(RAID1) | 960GB(RAID1) | ○(RAID1) |

| ネットワーク インターフェイス |

10/100/1000BASE-T(X) ×4 | ||

| 筐体形状 | EIA19インチラックマウントタイプ | ||

| 外形寸法(W×H×D) | 443mm × 44mm × 386mm | ||

| 重量 | 7.3kg | 7.2kg | 7.3kg |

| 電源 | 90~264Vac、47~63Hz、冗長構成(ホットスワップ対応) | ||

| 最大消費電力 | 120VA | ||

| 動作環境 | 温度0~40℃、湿度20~90%、結露なきこと | ||

| 適合規格 | VCCI Class A、FCC Class A、CE、UL、RoHS、 PSE(電源ケーブル) |

||

| 動作確認済み Webブラウザー |

Microsoft Edge、Google Chrome、Safari ※SafariはMark II Analyzerのユーザーページのみ対応 |

||

Mark II Server / Analyzer / Spooler(仮想アプライアンス)

| 名称 | Mark II Server 仮想アプライアンス (管理サーバー) |

Mark II Analyzer 仮想アプライアンス (ログ解析サーバー) |

Mark II Spooler 仮想アプライアンス (ログ転送サーバー) |

|---|---|---|---|

| 対応プラットフォーム | |||

| 動作確認済み仮想プラットフォーム | VMware ESXi 8.0 / 7.0 Nutanix AHV( 詳細はNutanix社のページをご参照ください。 )※1 |

VMware ESXi 8.0 / 7.0 | |

| 仮想マシンバージョン | 13 | ||

| 仮想マシンハードウェア構成 | |||

| CPU数 | 4 | ||

| 利用可能 メモリ容量 |

8,192MB | 8GB、16GB 32GB※ ※オプションが必要です |

8,192MB |

| ハードディスク1 | 1GB | 4GB | 4GB |

| ハードディスク2 | 500GB | ||

| ネットワークアダプタ数 | 4 | ||

| 動作確認済み Webブラウザー |

Microsoft Edge、Google Chrome、Safari ※SafariはMark II Analyzerのユーザーページのみ対応 |

||

※1 InfoTrace Mark II Server / Analyzerの動作確認バージョンは、V3.2.3以降です。

-

【InfoTrace Mark II】Mark II Analyzer V3.2.5(Build:20250411165805) 公開

-

【InfoTrace Mark II】Mark II Recorder V3.2.6 KBIT78852 公開

-

【InfoTrace Mark II】Mark II Recorder V3.2.6 KBIT78568 公開

-

【InfoTrace Mark II】Mark II Analyzer V3.2.5他 公開

-

【InfoTrace Mark II】Mark II Recorder V3.2.6 KBIT76482 公開

-

【InfoTrace Mark II】Mark II Server V3.2.5他 公開

-

【InfoTrace Mark II】Mark II Server V3.2.4他 公開

-

【InfoTrace Mark II】Mark II Enforcer V3.2.4 KBSM18829 公開

-

【InfoTrace Mark II】Mark II Recorder V3.2.5 KBIT072081 公開

-

【InfoTrace Mark II】Mark II EPM V3.2.4 公開

-

【InfoTrace Mark II】Mark II Server V3.2.3他 公開

-

【InfoTrace Mark II】Mark II Recorder V3.2.5 KBIT069759 公開

-

【InfoTrace Mark II】Mark II Updater V3.2.3他 公開

-

【InfoTrace Mark II】Mark II Enforcer V3.2.3 公開

-

【InfoTrace Mark II】Mark II Recorder V3.2.4 KBIT65281 公開

-

【InfoTrace Mark II】Mark II Enforcer V3.2.2 KBSM17662 公開

-

【InfoTrace Mark II】Mark II Spooler V3.2.1他 公開

-

【InfoTrace Mark II】Mark II Server V3.2.2他 公開

-

【InfoTrace Mark II】Updater V3.2.2他 公開

-

【InfoTrace Mark II】Mark II Server V3.2.1他 公開

-

【InfoTrace Mark II】Recorder V3.2.0 KBIT61134 公開

-

【InfoTrace Mark II】Enforcer V3.2.0 KBSM16765他 公開

-

【InfoTrace Mark II】Mark II Server V3.2.0他 公開